IT security

ex-iskon-pleme :: Lifestyle :: IT

Page 1 of 5

Page 1 of 5 • 1, 2, 3, 4, 5

IT security

IT security

Critroni (CTB-Locker): Prvi ransomware koji koristi Tor za komunikaciju

Poznati francuski istraživač Kafeine otkrio je novi ransomware nazvan Critroni, koji se reklamira na hakerskim forumima kao nova generacija poznatog ransomwarea Cryptolocker jer koristi Tor mrežu za komunikaciju i kontrolu.

Cryptolocker je, za one koji su propustili, jedan od najozloglašenijih malvera koji su se pojavili u skorije vreme. Cryptolocker šifruje sve fajlove na zaraženom računaru i traži od žrtve da plati, najčešće bicoinima, za privatni ključ za dešifrovanje podataka. Procene stručnjaka govore da je Cryptolocker do sada zarazio više stotina hiljada računara.

Početkom leta, FBI i policije nekoliko evropskih država uspešno su okončale operaciju protiv malvera Gameover Zeus, koji je korišćen kao ključni mehanizam za infekciju računara ransomwareom Cryptolocker.

Otprilike u isto vreme, sredinom juna, na hakerskim forumima pojavila se reklama za ransomware Critroni. U početku je ovaj malver bio prvenstveno korišćen za napade na ruske korisnike, ali u poslednje vreme uočeni su napadi i na korisnike računara u drugim zemljama.

Za infekciju računara malverom Critroni odgovoran je exploit kit Angler, ali on nije isključivi krivac jer su uočene i druge metode napada. Angler inficira računar spambotom, a spambot potom preuzima nekoliko drugih payloada uključujući i Critroni.

Malver šifruje različite vrste fajlova, između ostalih, i dokumente i slike, da bi zatim pokušao da iznudi od korisnika otkup za dešifrovanje fajlova.

Žrtvama se daje rok od 72 sata da plate otkup za šifrovane fajlove i to digitalnom valutom, bitcoinima, da bi se izbegla mogućnost praćenja transakcija. Za one koji nemaju bitcoine obezbeđeno je uputstvo o tome kako nabaviti bitcoine u pojedinim zemljama.

Ako žrtva ne plati otkup u određenom roku, daje joj se druga šansa da povrati podatke, a uputstvo o tome se nalazi u folderu Documents, u TXT fajlu.

Malver Critroni koga kriminalci nazivaju i CTB-Locker (Curve-Tor-Bitcoin-Locker) se u ovom trenutku prodaje po ceni od 3000 dolara.

Autori malvera kažu da Critoni koristi kriptografiju zasnovanu na eliptičkim krivama i da je dešifrovanje fajlova nemoguće.

Ono što je upadljivo s obzirom da je u pitanju ransomware je da Critroni koristi Tor mrežu da bi sakrio svoju komunikaciju sa serverom za komandu i kontrolu.

Critoni je prvi ransomware koji koristi Tor da bi sakrio komunikaciju sa svojim C&C serverom. Tako nešto se uglavnom viđa kod bankarskih trojanaca, kažu stručnjaci.

http://www.informacija.rs/Virus/Critroni-CTB-Locker-Prvi-ransomware-koji-koristi-Tor-za-komunikaciju-3.html

http://thehackernews.com/2014/07/critroni-file-encrypting-ransomware-out.html

Trinity-

Posts : 12923

2014-04-17

Re: IT security

Re: IT security

Prezentacija o otkrivanju identiteta korisnika TOR-a na konferenciji Black Hat iznenada otkazana

Prezentacija istraživača Univerziteta Karnegi Melon iz Pitsburga o tome kako je moguće otkriti identitet korisnika koji koriste TOR mrežu, koja je početkom sledećeg meseca trebalo da bude održana na konferenciji Black Hat posvećenoj bezbednosti, krajem prošle nedelje je iznenada otkazana.

Organizatori konferencije dobili su obaveštenje o otkazivanju prezentacije od pravnog saveta Instituta za softverski inženjering (SEI) i Univerziteta Karnegi Melon, a kao razlog je navedeno to što prezentacija istraživača Aleksandra Volinkina nema dozvolu SEI i univerziteta za javno objavljivanje.

Volinkin, koji je inače u CERT (Computer Emergency Response Team) timu univerziteta, trebalo je da održi predavanje pod nazivom “Ne morate da budete NSA da provalite TOR: Otkrivanje identiteta korisnika na budžetu” na konferenciji Black Hat koja se održava 6. i 7. avgusta u Las Vegasu.

TOR (skraćeno od “The Onion Router”) je open-source servis koji je dizajniran da obezbedi anonimnost internet korisnika i zaštiti njihovu privatnost. Tor je stvorila Istraživačka laboratorija američke mornarice, ali za njegovo održavanje je sada zadužen TOR Project.

TOR često koriste novinari i disidenti, koji imaju legitiman interes da zaštite svoj identitet. Međutim, TOR koriste i sajber kriminalci da bi zaštitili svoje nezakonite aktivnosti.

Iako je otkazivanje prezentacija na Black Hat konferenciji retkost, to se i ranije događalo, mada u ovom slučaju nije jasno zbog čega je pravni savet smatrao da Volinkinova prezentacija ne bi trebalo da bude održana. Pojedinci spekulišu da bi razlog za otkazivanje prezentacije mogla biti priroda detalja koji bi u tom slučaju bili otkriveni jer bi se time možda prekršili američki savezni zakoni o prisluškivanju.

Ono što je sigurno je da zahtev za otkazivanje prezentacije nije došao od TOR Projecta. Šta više, Rodžer Dingeldajn koji vodi TOR Project kaže da oni sarađuju sa CERT timom kako bi mogli da otkriju detalje, što bi se moglo desiti ove nedelje. On kaže da TOR Project nije tražio od organizatora Black Hat konferencije kao ni od CERT tima da se prezentacija otkaže, kao ni da oni nisu znali da će prezentacija biti otkazana pre nego što je to zvanično objavljeno.

“Mi ohrabrujemo istraživanje na TOR mreži kao i odgovorno objavljivanje svih novih i zanimljivih napada”, kaže Dingeldajn dodajući da su im istraživači koji su im u prošlosti dostavljali informacije o bagovima koje su otkrili pomogli da otklone probleme te da su njihova iskustva u vezi sa tim generalno pozitivna.

U opisu prezentacije koji je bio objavljen na sajtu konferencije a koji je sada uklonjen navedeno je da je reč o “fundamentalnim greškama u dizajnu i implementaciji u TOR mreži”, kao i da metod koji je trebalo da bude prezentovan na konferenciji košta manje od 3000 dolara a mogao bi dovesti do otkrića “identiteta stotina hiljada TOR korisnika i hiljade skrivenih servisa u roku od nekoliko meseci”.

http://www.informacija.rs/Vesti/Prezentacija-o-otkrivanju-identiteta-korisnika-TOR-a-na-konferenciji-Black-Hat-iznenada-otkazana.html

Trinity-

Posts : 12923

2014-04-17

Re: IT security

Re: IT security

Zašto je Onion (Critroni) najkompleksniji kripto-malver koji se ikada pojavio

Od relativno jednostavnih zlonamernih programa koji blokiraju ekran ucenjujući korisnike zaraženih računara, ransomwarei su poslednjih godina evoluirali u nešto mnogo opasnije - u kripto-malvere koji šifruju sve vrste podataka, uključujući fotografije, dokumente i baze podataka. Vezujući ruke korisnicima zaraženih računara čiji su dragoceni podaci zarobljeni, ransomwarei kao što su CryptoLocker, CryptoDefence ili CryptoWall su u poziciji da traže od korisnika mnogo novca da bi im podaci bili vraćeni.

Nedavno je otkriven još jedan kripto-malver nazvan Critroni (CTB-Locker) koga proizvodi kompanije Kaspersky detektuju kao “Trojan-Ransom.Win32.Onion” i koji primarno cilja na korisnike u Rusiji.

Stručnjaci ruske kompanije su analizirali novi ransomware koji se oslanja na jak metod enkripcije, ali i na Tor mrežu da bi sakrio svoju komunikaciju sa serverom za komandu i kontrolu. Oni su uočili brojne osobenosti po kojima se ovaj malver razlikuje od sličnih kripto-malvera. Analiza Kaspersky Laba je pokazala da je reč o potpuno novoj familiji malvera koja nema mnogo zajedničkog sa drugim poznatim familijama ransomwarea.

Stručnjaci su najpre uočili neobičnu tehničku implementaciju pristupa Tor mreži. Postojeći ranosmwarei, ako uopšte koriste Tor, rade to na nesofisticirani način: oni pokreću legitiman fajl tor.exe koji je dostupan za preuzimanje na oficijelnom sajtu Tor mreže.

Onion ne koristi taj fajl. Umesto toga, ceo kod potreban za implementaciju interakcije sa anonimnom mrežom je statički ukompajliran u izvršni fajl malicioznog programa i pokreće se u zasebnom (paralelnom) procesu.

Još jedna osobenost ransomwarea Onion je kompresija ciljanih fajlova pre šifrovanja. Svaki fajl se premešta na privremenu lokaciju gde se se vrši kompresija pa tek onda šifrovanje. Rezultat je šifrovanje fajla sa CTBL ekstenzijom, koja sadrži servisne informacije za dešifrovanje na početku fajla.

Onion se razlikuje od srodnih malvera i u pogledu kriptografskog metoda koji koristi, jer umesto kombinacije AES i RSA algoritama, on koristi jedan od najsnažnijih algoritama - ECDH (Elliptic curve Diffie-Hellman).

Prema podacima Kaspersky Laba, najveći broj infekcija malverom Onion zabeležen je u Rusiji (24), a zatim u Ukrajini (19), Belorusiji (9) i Kazahstanu (7).

Za sada je broj zaraženih računara veoma mali, jer je novi malver tek počeo da se širi, ali u bliskoj budućnosti ovi brojevi biće znatno veći, predviđaju stručnjaci. Osim toga, ni postojeći podaci o broju zaraženih računara nisu kompletni jer oni uključuju samo Trojan-Ransom.Win32.Onion do koga je došao Kaspersky Lab. Sigurno postoje i drugi nepoznati primerci kripto-malvera koji su identifikovani sa generičkim imenom, a ti podaci nisu uzeti u obzir.

Malver Onion se trenutno širi preko bot mreže Andromeda koja se koristi za širenje spama sa email crvom nazvanim Joleee, koji prima komandu da preuzme i pokrene kripto-malver na zaraženom računaru.

Iako ni drugi ransomwarei nove generacije nisu za potcenjivanje Onion je, prema rečima stručnjaka, zbog svojih specifičnosti najnapredniji zlonamerni program ovog tipa koji se do sada pojavio.

http://www.informacija.rs/Virus/Zasto-je-Onion-Critroni-najkompleksniji-kripto-malver-koji-se-ikada-pojavio.html

Trinity-

Posts : 12923

2014-04-17

Re: IT security

Re: IT security

Tražilica Indexeus (indexeus.org)

Dok ostatak svijeta raspravlja o „pravu na zaborav“ , jedan je mladi Portugalac došao na ideju da ponudi na pretragu data bazu od preko 200 miliona zapisa, tako je na stranci moguće pretražiti ogromnu količinu email adresa , korisničkih imena, lozinki , internet adresa, fizičkih adresa, rođendana i ostalih informacija vezanih uz neki račun. Svi su ti podaci ukradeni s hackerskih foruma ili sa moćnih servera namijenjenih za rentanje za DDoS napade.

U početku je Indexeus bio zamišljen tako da za svaki uklonjeni zapis naplati 1$ , no nakon oštrog napisa Briana Kreba na svom blogu (http://krebsonsecurity.com/2014/07/even-script-kids-have-a-right-to-be-forgotten ) , Uvjeti korištenja na stranici su promijenjeni i svatko onaj tko ne želi da su negovi (ukradeni) podaci javno izloženi na indexeus.org može zatražiti besplatno brisanje. Ostaje nejasno kako će korisnici dokazati da su pravi vlasnici podataka za koje traže brisanje.

U svakom slučaju, sad možete provjeriti da li su vaši privatni podaci kompromitirani i javno izloženi na indexeus.org.

http://thehackernews.com/2014/07/indexeus-search-engine-exposes_22.html

http://betanews.com/2014/07/22/search-engine-indexeus-can-tell-you-if-your-passwords-are-available-to-hackers-online/

Dok ostatak svijeta raspravlja o „pravu na zaborav“ , jedan je mladi Portugalac došao na ideju da ponudi na pretragu data bazu od preko 200 miliona zapisa, tako je na stranci moguće pretražiti ogromnu količinu email adresa , korisničkih imena, lozinki , internet adresa, fizičkih adresa, rođendana i ostalih informacija vezanih uz neki račun. Svi su ti podaci ukradeni s hackerskih foruma ili sa moćnih servera namijenjenih za rentanje za DDoS napade.

U početku je Indexeus bio zamišljen tako da za svaki uklonjeni zapis naplati 1$ , no nakon oštrog napisa Briana Kreba na svom blogu (http://krebsonsecurity.com/2014/07/even-script-kids-have-a-right-to-be-forgotten ) , Uvjeti korištenja na stranici su promijenjeni i svatko onaj tko ne želi da su negovi (ukradeni) podaci javno izloženi na indexeus.org može zatražiti besplatno brisanje. Ostaje nejasno kako će korisnici dokazati da su pravi vlasnici podataka za koje traže brisanje.

U svakom slučaju, sad možete provjeriti da li su vaši privatni podaci kompromitirani i javno izloženi na indexeus.org.

http://thehackernews.com/2014/07/indexeus-search-engine-exposes_22.html

http://betanews.com/2014/07/22/search-engine-indexeus-can-tell-you-if-your-passwords-are-available-to-hackers-online/

Trinity-

Posts : 12923

2014-04-17

Re: IT security

Re: IT security

Kako da besplatno povratite fajlove koje je šifrovao malver CryptoLocker

.png)

.png)

Korisnici čiji je fajlove šifrovanjem zarobio ozloglašeni malverCryptoLocker sada imaju mogućnost da povrate svoje podatke bez plaćanja otkupa koji sajber kriminalci traže od žrtava.

FireEye i Fox-IT ponudili su korisnicima računara zaraženim malverom CryptoLocker besplatnu pomoć na sajtu decryptcryptolocker.com na kome korisnici mogu predati stručnjacima ove dve firme uzorak šifrovanog fajla na analizu.

CryptoLocker je ransomware koji šifruje fajlove na računaru da bi zatim žrtvi, korisniku računara, bio dat rok od 72 sata za plaćanje otkupa za zarobljene fajlove. Ukoliko korisnik odluči da plati, kriminalci mu šalju ključ za dešifrovanje fajlova. CryptoLocker je u jednom trenutku postaoveliki problem, kada je 600000 računara širom sveta bilo zaraženo ovim malverom. Računar se može zaraziti ovim malverom na nekoliko načina, ali najčešći način je fišing, kao i takozvani "watering hole” napadi. Stručnjaci ne savetuju žrtvama da plaćaju kriminalcima jer nema garancije da će oni poštovati dogovor i nakon plaćanja isporučiti ključ za dešifrovanje.

Iako je CryptoLockeru zadat jak udarac tokom policijske Operacije Tovar, u kojoj su učestvovale policije brojnih zemalja koje su imale tehničku pomoć nekoliko privatnih kompanija, brojne žrtve CryptoLockera i dalje nisu u mogućnosti da saniraju posledice infekcije i dešifruju fajlove. Osim toga, posle velike policijske akcije pojavilo se i nekoliko novih varijanti CryptoLockera koje se međusobno neznatno razlikuju. Zato je svaka pomoć žrtvama dobrodošla.

Da bi koristili alat DecryptCryptoLocker, korisnici treba da:

- Izaberu jedan fajl koji je šifrovao CryptoLocker za koji veruju da ne sadrži osteljive podatke kako bi bili sigurni da njihova privatnost neće biti narušena na bilo koji način od strane servisa;

- Pošalju taj fajl DecryptCryptoLocker portalu;

- Dobiju privatni ključ od portala i link za preuzimanje i instalaciju alata za dešifrovanje koji treba da pokrenu lokalno na svom računaru;

- Pošto pokenu alat za dešifrovanje lokalno na računaru, uz pomoć dobijenog ključa treba da dešifruju šifrovane fajlove na računaru;

Ronald Prins iz Fox-IT je potvrdio na Twitteru da su stručnjaci dve firme napravili DecryptCryptoLocker servis pošto su uspeli da pristupe bazi podataka kriminalaca sa privatnim ključevima.

Usluga je besplatna, i jedini kontakt podatak koji se od korisnika traži je validna email adresa da bi alat za dešifrovanje mogao da bude dostavljen. Obe kompanije su obećale da se emailovi neće koristiti u marketinške svrhe, niti će ih FireEye i Fox-IT čuvati.

http://www.informacija.rs/Vesti/Kako-da-besplatno-povratite-fajlove-koje-je-sifrovao-malver-CryptoLocker.html

Trinity-

Posts : 12923

2014-04-17

Re: IT security

Re: IT security

Hakovana kompanija koja vlastima prodaje špijunski softver FinFisher

Vesti, 08.08.2014, 10:05 AM

Vesti, 08.08.2014, 10:05 AM

Britansko-nemačka kompanija Gamma Group koja proizvodi i prodaje vladama i policijama širom sveta špijunski softver FinFisher(poznat i pod nazivom FinSpy) je hakovana početkom nedelje a 40GB fajlova koji pripadaju kompaniji objavljeno je na internetu.

Tajanstveni špijunski softver FinFisher može da kontroliše kompjuter koji zarazi, da kopira fajlove, presreće Skype pozive, uključuje web kameru, beleži kucanje na tastaturi, a sudeći po detaljima koji su procureli posle hakovanja proizvođača softvera, FinFisher može i mnogo više od toga.

Pre dve godine javnost je saznala da FinFisher ima široku primenu u pojedinim zemljama, posebno u zemljama Bliskog istoka, čije ga vlasti koriste za špijuniranje kompjutera i mobilnih telefona novinara i disidenata.

Proizvođač softvera se tada branio od ovakvih optužbi tvrdeći da oni prodaju svoje hakerske alate samo “dobrim” vladama, a da autoritarni režimi uglavnom koriste ukradene kopije softvera.

U sredu poslepodne, anonimni haker objavio je na Twitteru i Redditu da je kompromitovao mrežu kompanije Gamma International koja je u vlasništvu Gamma Group. On je objavio linkove za torrent fajl na Dropboxu koji sadrži arhivu sa podacima o klijentima kompanije, cenovnik, izvorni kod programa Web Finfly, informacije o mogućnostima špijunskog softvera FinFisher i uputstva za korisnike.

Linkovi za ukradene dokumente su objavljeni na Twitter nalogu @GammaGroupPR koji je posle hakovanja kompanije registrovao haker koji je sudeći po satiričnim tvitovima želeo da se našali na račun kompanije. U jednom od tvitova on je rekao da Gamma sada prodaje špijunski softver široj javnosti jer joj je ponestalo vlada kojima bi mogla da ga proda.

Haker je na Redditu objavio da ima dokaze da je kompanija prodavala i da još uvek prodaje svoj softver vladi u Bahreinu koja ga koristi za špijuniranje aktivista, iako je Gamma pre dve godine tvrdila suprotno.

Ukradeni fajlovi koji su procureli kao torrent fajl na Dropboxu ubrzo su počeli da se dele na internetu, tako da je bilo nemoguće zaustaviti curenje informacija.

Informacije koje su sadržane u ukradenim fajlovima su sveže, a najskorije među njima su od 14. aprila ove godine. U pitanju su beleške o izdanju za FinSpyPC i FinSpyMobile 4.51.

Procureli dokumenti otkrivaju da mobilna verzija špijunskog programa može da nadzire različite komunikacijske kanale (pozivi, SMS i MMS poruke). Ona omogućava i pristup sačuvanim podacima, kao što su podaci iz adresara telefona. FinSpyMobile može i da krišom telefonira da bi prisluškivao preko mikrofona.

Ukradeni dokumenti otkrivaju i da proizvođač softvera tvrdi da FinFisher za PC može da izbegne detekciju 35 vodećih antivirusa, mada nije navedeno koja antivirusna rešenja su testirana. Nadogradnja za desktop verziju programa koja je objavljena u aprilu ove godine uključila je i izmene koje omogućavaju rootkit komponenti da izbegne detekciju od strane sigurnosnih rešenja kao što su Avast i Microsoft Security Essentials.

Softver ima i neka ograničenja - OS X Skype detektuje FinFisher, a isto važi i za Windows 8 Metro, navodi se u dokumentaciji.

Ukradeni cenovnik otkriva da vlade plaćaju oko 1,5 miliona evra za softverski paket, a za različite servise i pakete koje nudi kompanija potrebno je izdvojiti ukupno 3 miliona evra.

Gamma ne prodaje 0-day bagove ali se iz ukradenih dokumenata vidi da ih kupuje od drugih, među kojima je ikontroverzna francuska firma VUPEN.

Borci za ljudska prava i lovci na malvere već dugo pokušavaju da prouče FinFisher i otkriju zloupotrebe špijunskog softera. Informacije o "legalnom malveru" koji Gamma Group prodaje vlastima prvi put su se pojavile u oktobru 2011. godine kada ih je objavio WikiLeaks.

Iz kompanije Gamma Group još uvek nema komentara.

http://www.informacija.rs/Vesti/Hakovana-kompanija-koja-vlastima-prodaje-spijunski-softver-FinFisher-4.html

Trinity-

Posts : 12923

2014-04-17

Re: IT security

Re: IT security

Malware Can Bypasses Chrome Extension Security Feature Easily

Security experts at TrendMicro believe that the malware is triggered by opening Facebook or Twitter via shortened links provided in any social networking websites. Once clicked, the links may lead victims to a site that automatically downloads the malicious [url=http://thehackernews.com/search/label/chrome extension]browser extension[/url].

MALWARE INVOLVES DOWNLOADING MULTIPLE MALICIOUS FILES

The process is quite complicated as the malware drops a downloader file which downloads multiple malicious files on the victim’s computer. Moreover, the malicious program also has ability to bypass Google's recent security protection added to Chrome against installation of browser extensions that are not in Chrome Web Store.

Researchers came across a baiting tweet that advertises “Facebook Secrets”, claiming to show videos that are not publicly available, along with a shortened link that is to be clicked in order to get it. Curious users easily fall victim to such campaign and click the given links to download those videos.

What the user totally unaware of is that the file which he downloaded is a malware dropper with the name “download-video.exe”, detected as TROJ_DLOADE.DND, according to fraud analyst Sylvia Lascano of the security firm Trend Micro.

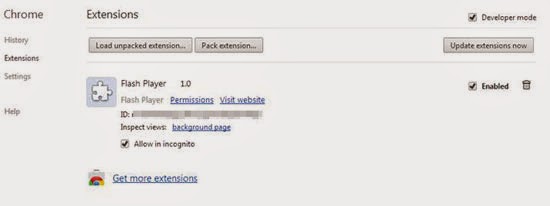

This malicious file then is used to drop additional malware into the victims’ computer, one such is a Chrome browser extension which masquerades as Flash Player, which could be used for more offensive threats designed to steal victims’ credentials for various online services.

MALWARE BYPASSES GOOGLE’S SECURITY POLICY

In order to evade detection, the malware circumvents Google's security policy – which only allows extension installations hosted in the Chrome Web Store – by creating a folder in the browser's directory where it drops “browser extension components.”

The browser extension components that needs to be loaded are added to Chrome’s extension folder are as follows:

- manifest.json – contains browser extension description like name, script to load, version, etc.

- crx-to-exe-convert.txt – contains the script to be loaded, which can be updated anytime by connecting to a specific URL.

After all the data is parsed by the browser in the dropped component manifest.json, the extension is ready to work.

OPEN FACEBOOK OR TWITTER – BE A VICTIM OF CLICK FRAUD

Once installed, if a user visits Facebook or Twitter, the extension quietly opens a specific site in the background that is written in Turkish, which researchers believe is part of a click fraud or redirection scheme.

“The site is written in Turkish and phrases such as ‘bitter words,’ ‘heavy lyrics,’ ‘meaningful lyrics,’ ‘love messages,’ and ‘love lyrics’ appear on the page. This routine could be a part of a click fraud or redirection scheme,” fraud analyst Sylvia Lascano of the security firm Trend Micro said in ablog post.

SHORTENED LINK HELPED THREAT ACTORS

By the time researchers discovered the campaign, the tweets promoting the sophisticated malware dropper had been retweeted more than 6,000 times.

Here cyber criminals took help of shortened link in order to victimize a large number of victims because of the fact that the shortened link don’t have visibility of where it directs, and contributes to spreading the campaign.

So, in order to protect your computers against this sort of threats, avoid accessing links from any unknown and suspicious sources.

http://thehackernews.com/2014/09/malware-can-bypasses-chrome-extension.html

Trinity-

Posts : 12923

2014-04-17

Re: IT security

Re: IT security

Kako FBI hvata pedofile na Toru

Korisnici “mračnog weba” nisu anonimni kako oni to misle. Toga verovatno nije bio svestan ni mladi Amerikanac koji je prošle nedelje optužen za kršenje američkog federalnog zakona o dečijoj pornografiji.

Luis Eskoboza iz Njujorka uhvaćen je zahvaljujući spywareu koji je koristio američki Federalni istražni biro (FBI). Eskoboza je optužen da je koristeći Tor pristupao, pregledao i preuzimao seksualno eksplicitne fotografije dece.

Sudska dokumenta otkrivaju da je FBI zaplenio server sajta sa dečijom pornografijom pošto je u februaru Biro uspeo da dobije sudski nalog. Sajt je imao skoro 215000 korisnika.

S obzirom da su korisnici morali da koriste Tor za pristup ovom sajtu, logovi web servera nisu bili od koristi istražiteljima FBI. Zbog toga je FBI primenio NIT - “network investigative technique”, što bi se u rukama kriminalaca zvalo spyware.

FBI koristi NIT više od decenije. Ovaj špijunski alat se nalazi skriven na sajtu, i koristi slabost u Tor browseru koja omogućava uspostavljanje direktnih konekcija kada se rukuje Flash sadržajem, umesto da koristi Onion protokol.

Flash plugin je isključen po defaultu u svim Tor browserima. Iz tog razloga, ako ste ikada čitali uputstvo kako koristiti Tor browser za pretraživanje Dark Weba, u većini slučajeva ste morali videti preporuku da nikada ne aktivirate Flash plugin.

NIT radi otprilike ovako: fajl, obično je u pitanju Flash fajl, je hostovan na zaplenjenom web sajtu sa dečijom pornografijom i šalje se web browserima kada pedofili posete sajt preko Tora. Taj Flash fajl se pokreće u Adobeovom pluginu, i uspostavlja direktnu vezu sa serverom koji kontroliše FBI na javnom internetu.

Agenti FBI tada mogu da čitaju pravu IP adresu korisnika iz te veze.

U ovom slučaju Luis Eskoboza je preuzeo NIT kao Flash fajl sa servera koji je pod kontrolom FBI, i koji koristi ovu ranjivost i otkriva korisnikovu pravu lokaciju, uprkos tome što Tor krije njegov identitet. S obzirom da je Eskoboza morao da ručno aktivira Flash plugin, to govori da je sajt sadržao ne samo slike, već i videa. Softver je javio da prestupnik koristi kompjuter u Stejten Ajlendu. Kada su uz sudski nalog agenti FBI od internet provajdera dobili kućnu adresu prestupnika, FBI je uz nalog za pretres krajem juna zakucao na vrata Luisa Eskoboze.

Istražitelji kažu da Eksoboza nije čuvao kopije spornih fotografija, ali su agenti našli 115 slika sačuvanih u kešu Tor browsera.

Posle hapšenja, Eskoboza se branio ćutanjem i zahtevao prisustvo advokata, ali je ubrzo priznao da je surfovao internetom u potrazi za fotografijama sa dečijom pornografijom.

Eksoboza je zatim morao na poligrafski test kako bi se utvrdilo da li je zlostavljao decu, ali se pokazalo da nije.

Prema navodima FBI, Eskoboza se sajtu Playpen pridružio 4. februara koristeći ime “Fraud92787”.

http://www.informacija.rs/Sajber-hronika/Kako-FBI-hvata-pedofile-na-Toru.html

Trinity-

Posts : 12923

2014-04-17

Re: IT security

Re: IT security

Pa dobro... zanimljivo...no posto ja prekopavam guzle starih cura,preko 18+,sto da se radi..Efbiaj bi ostao nezaradjene place...

Guest- Guest

Re: IT security

Re: IT security

Malce te štrecnulo ipak...

![:]](/users/3113/42/81/98/smiles/1823623843.gif)

Bez brige, i ti si u njihovoj bazi...

![:]](/users/3113/42/81/98/smiles/1823623843.gif)

Bez brige, i ti si u njihovoj bazi...

Trinity-

Posts : 12923

2014-04-17

Re: IT security

Re: IT security

Collision Attack: Widely Used SHA-1 Hash Algorithm Needs to Die Immediately

Yes, the cost and time required to break the SHA1 algorithm have fallen much faster than previously expected.

According to a team of researchers, SHA-1 is so weak that it may be broken and compromised by hackers in the next three months.

The SHA-1 algorithm was designed in 1995 by the National Security Agency (NSA) as a part of the Digital Signature Algorithm. Like other hash functions, SHA-1 converts any input message to a long string of numbers and letters that serve as a cryptographic fingerprint for that message.

Like fingerprints, the resulting hashes are useful as long as they are unique. If two different message inputs generate the same hash (also known as a collision), it can open doors for real-world hackers to break into the security of banking transactions, software downloads, or any website communication.

Collision Attacks on SHA-1

Researchers from the Centrum Wiskunde & Informatica in the Netherlands, Inria in France, and Nanyang Technological University in Singapore have published a paper that showed that SHA-1 is vulnerable to the same collision attacks, which they dubbed – Freestart Collision.

Collision attacks appear when the same hash value (fingerprint) is produced for two different messages, which then can be exploited to forge digital signatures, allowing attackers to break communications encoded with SHA-1.

Breaking SHA1 Now Costs between $75,000 and $120,000

Back in 2012, the well-known security researcher, Bruce Schneier estimated that it would cost $700,000 to carry out a collision attack on SHA1 by 2015 and just $173,000 by 2018.

However, based on new research, such attacks could be performed this year for $75,000 to $120,000 – thanks to a new graphics-card technique known as "boomeranging" that finds SHA1 collisions.

"Our new GPU-based projections are now more accurate, and they are significant below Schneier’s estimations," the research paper reads. "More worrying, they are theoretically already within Schneier estimated resources of criminal syndicates as of today, almost 2 years earlier than previously expected and 1 year before SHA-1 being marked as unsafe."

Move to SHA-2 or SHA-3 Before it Gets TOO Late

The published findings are theoretical and will not cause any immediate danger, but we strongly encourage administrators to migrate from SHA-1 to the secure SHA-2 or SHA-3 hash algorithms as soon as possible.

Administrators should consider the impact SHA-1 would have to their organization and plan for:

- Hardware compatible with SHA-2/SHA-3

- Server software updates supporting SHA-2/SHA-3

- Client software support for SHA-2/SHA-3

- Custom application code support for SHA-2/SHA-3

SHA-2 is developed by the NSA, whereas SHA-3 is developed by a group of independent researchers.

http://thehackernews.com/2015/10/sha-1-collision-attack.html#

Trinity-

Posts : 12923

2014-04-17

Re: IT security

Re: IT security

zeno bozja cim se ti opterecujes..mislim svaka cast..respekt i divljenje curama Ajtijkama,ali daj se malo opusti...

bude sto bude..

bude sto bude..

Guest- Guest

Re: IT security

Re: IT security

Pa nije baš tako. Da održavaš kakav web shop ili portalčić koji koristi SHA-1 algoritam (najčešće u kombinaciji i s nekim drugim hash funkcijama ) za kriptiranje podataka (lozinke obavezno), onda to znači dodatan posao.

I ovaj forum vjerojatno koristi taj algoritam, neću tvrditi zasigurno.

I ovaj forum vjerojatno koristi taj algoritam, neću tvrditi zasigurno.

Trinity-

Posts : 12923

2014-04-17

Re: IT security

Re: IT security

Inače, ništa novo da se napadaju hash funkcije, to se radi čim se pojavi nova (ili nova verzija), ali sada treba puno manje vremena (i novaca) da se ona razbije.

SHA-3 algoritam je najnoviji i objavljen je prije dva mjeseca.

SHA-3 algoritam je najnoviji i objavljen je prije dva mjeseca.

Trinity-

Posts : 12923

2014-04-17

Re: IT security

Re: IT security

Aj malo razmisli o organiziranju takvih likova,kojima bacas mrvice,a ti beres kapitalni dio za ugovore..Trinity wrote:Pa nije baš tako. Da održavaš kakav web shop ili portalčić koji koristi SHA-1 algoritam (najčešće u kombinaciji i s nekim drugim hash funkcijama ) za kriptiranje podataka (lozinke obavezno), onda to znači dodatan posao.

I ovaj forum vjerojatno koristi taj algoritam, neću tvrditi zasigurno.

..i ne boli te glava,samo slingas likove,ako nisu ddovoljno dobri..

..i ne boli te glava,samo slingas likove,ako nisu ddovoljno dobri..

Guest- Guest

Re: IT security

Re: IT security

To ću ostaviti tebi, držat ću se onoga što mi bolje ide.

Trinity-

Posts : 12923

2014-04-17

Page 1 of 5 • 1, 2, 3, 4, 5

Similar topics

Similar topics» Russia Is The Principal Threat To US Security

» Is China Challenging NATO by Calling for New Global Security Model?

» Otvoren mesdžid u objektu tuzlanskog preduzeća Flek security

» Department of Homeland Security - smrtna prijetnja americi je bijela supremacija

» Germany describes climate change as «the biggest security problem» worldwide

» Is China Challenging NATO by Calling for New Global Security Model?

» Otvoren mesdžid u objektu tuzlanskog preduzeća Flek security

» Department of Homeland Security - smrtna prijetnja americi je bijela supremacija

» Germany describes climate change as «the biggest security problem» worldwide

ex-iskon-pleme :: Lifestyle :: IT

Page 1 of 5

Permissions in this forum:

You cannot reply to topics in this forum

Events

Events Latest images

Latest images

by Trinity 21/7/2014, 23:08

by Trinity 21/7/2014, 23:08